un altro accorgimento importantissimo riguarda gli allegati. Scaricarli o non scaricarli? Aprirli o Non Aprirli? Generalmente, gli allegati POSSONO ESSERE SCARICATI. Ma è bene capire che NON DEVONO MAI ESSERE APERTI. NON LI SI DEVE APRIRE. Punto. A meno che, naturalmente, non siamo certi della bontà e dell’intenzionalità positiva di una persona che vuole contattarci (e anche in quel caso dovremmo rispettare particolari accorgimenti). Tra l’altro ci sono persone che non invierebbero mai allegati senza una ragione; quindi, a meno che non stiamo aspettando un documento ben preciso e la persona non ci ha informato preventivamente di questo invio, gli allegati che troviamo non dovrebbero MAI essere aperti o scaricati sul proprio computer (non rispettando questo punto, possiamo incorrere in un malware che infetta il pc oppure, peggior caso, in un ransomware (tipo quello molto diffuso e chiamato “cryptolocker”) che ci blocca e cripta qualsiasi documento “stivato” nel nostro disco fisso, non più riapribile o accessibile finché non paghiamo una somma di denaro piuttosto esosa.

Posta Elettronica più sicura: evitare la spam sapendo leggere opportunamente un messaggio email

dopo essere sicuri della bontà del mittente dobbiamo approfondire ulteriormente, leggendo il messaggio. Se il messaggio è scritto in un lingua diversa da quella con cui il mittente ci scriverebbe, è subito da cestinare. Se invece leggiamo un buon italiano – o perlomeno con inflessioni della nostra specifica area geografica, ben venga! E’ da verificare sempre la correttezza della lingua perché se la persona che sappiamo può contattarci non parla un buon italiano, dobbiamo subito pensare al peggio, e cestinare immediatamente la mail. E’ bene far caso a come una persona scrive perché in questa maniera la riconosceremo subito in caso di “falsa identità” o possibile furto di identità (come purtroppo spesso succede). Fare caso a come una persona scrive normalmente ci permette di identificarla al volo e, soprattutto, sapere se è lei la persona che ci sta davvero scrivendo. So che sembra difficile, ma in realtà non lo è: basterà semplicemente controllare gli errori di ortografia o far caso a come una persona pronuncia determinate parole: se gli errori cominciano ad essere numerosi e ipotizziamo che quella persona non ne farebbe, abbiamo buoni motivi per considerare quella mail “spazzatura”, un “falso” e cancellarla subito. Concludo consigliandovi di fare così, in caso identifichiate furto di identità di qualcuno: informate subito la persona VERA di quanto avete riscontrato e fatele sapere cosa è stato detto o fatto a suo nome, così che le autorità competenti possano avere quanto prima tutti gli elementi possibile per valutare oculatamente la situazione.

Posta Elettronica più sicura: come evitare la spam conoscendo differenze tra indirizzi Email e mittenti

Fare caso all’indirizzo email e accorgersi di quando qualcosa non va può esserci di vitale utilità: oltre a conoscere il mittente e fare caso ai titoli di studio o lavoro di chi ci scrive, si dovrebbe far sempre caso all’indirizzo email da cui una persona ci sta scrivendo, e non solo esclusivamente dal nome con cui si firma. Se ad esempio siamo in grado di ricollegare l’indirizzo da cui una persona ci scrive con il suo nome e, in generale, alla sua persona (avendo magari il piacere di poter conoscere questa persona), non sempre questo può bastarci. Abbiamo bisogno di fare un ulteriore controllo in merito: dobbiamo essere certi che l’indirizzo email da cui una persona ci scrive sia effettivamente il suo. Per esempio, con la mia email (david@davidberti.com) ci scrivo io che mi ci chiamo! 🙂 E non farebbe una piega, se non fosse che ci sono casi in cui questa operazione non è automatica. Mi è capitato di leggere email inviate da posta elettronica luigiverdi@dominio.it che in realtà vengono firmate Mario Rossi. Perché questo accade? Perché non esistono metodi di sicurezza così avanzati da non permettere una tale dinamica. Una differenza tra nome della persona e indirizzo email può esserci molto utile quando, ad esempio, ci scrive qualcuno da un’azienda. Un’azienda generalmente, come un’associazione, una onlus o qualsiasi altro ente con personale a ricambio “programmato” e “ciclico” nel tempo, generalmente comunica all’esterno tramite un indirizzo email generico. Pensiamo all’indirizzo: “info@nomeazienda.it”, oppure “commerciale@nomeazienda.it” oppure “servizioclienti@nomeazienda.it” oppure “nomedelservizio@nomeazienda.it”, eccetera. Le possibilità sono praticamente numerosissime. Questo è per dire che, se io ho un amico imprenditore che si chiama Mario Rossi, e so che lui principalmente mi scrive dalla sua azienda, magari mi scriverà da un indirizzo come quelli appena citati (es. info@davidberti.com), ecc. Quindi è importante che io sappia che questa discrepanza può esserci ma non deve diventare lesiva della mia fiducia nel leggere il messaggio che ricevo.

Posta Elettronica più sicura: come evitare la spam conoscendo titoli di studio e di lavoro

Se veniamo contattati da qualcuno che si firma in modo diverso da come lo conosciamo o da come siamo abituati a riconoscerlo (per esempio, se ci si firma “Ph.D” (che è un titolo accademico prevalemente presente in Paesi anglofoni e che indica l’equivalente – grossomodo – di un dottorato) oppure “Mr.” o “Mrs.” (che diffusi nei paesi anglofoni equivalgono al Sig. e Sig.ra nostrani), dovremmo sospettare almeno un pochino della bontà del messaggio. In questo caso, la regola vuole che se riceviamo una mail da una persona che conosciamo, e sappiamo esattamente quale può essere il suo titolo di studio, il suo lavoro o la sua posizione in un determinato tipo di società, è doveroso far caso che tutto sia coerente a ciò che leggiamo, anche online. Ad esempio, se io dovessi firmarmi Dott. (avendo conseguito una laurea in materie umanistiche e linguistiche), ciò può essere adeguato a chi sono e rispecchiare l’autenticità del mio messaggio. Se io dicessi di essere un Arch. oppure un Prof., oppure un Avv. o un Ing., ciò dovrebbe innescare nel mio lettore il sospetto che a scrivere non sono io, ma è qualcun altro (poiché non ho mai conseguito una laurea in Architettura, né in Giurisprudenza e neanche in Ingegneria). Occhio a questi piccoli dettagli, mi raccomando. Il segreto – se c’è un segreto in questo discorso e nelle dinamiche in questione – è nel collegare sempre la realtà di chi ci scrive con ciò che noi ricordiamo di tale persona. Un ulteriore dettaglio secondo me importante: difficilmente una persona dall’oggi al domani diventa un esperto di una materia specialistica, quindi è molto difficile che possa firmarsi in un determinato modo se noi la conoscevamo bene qualche tempo prima. Certo, nella vita nulla è impossibile! Per cui, in caso fossimo in grado di contattare questa persona, magari facciamogli una telefonata per sentire come sta e chiedere se – tra le varie cose di cui potremmo voler parlare – ha conseguito anche qualche titolo di studio o lavoro. Informiamoci e coltiviamo il contatto con la persona per capire se siamo stati contattati dalla persona giusta.

Posta Elettronica più sicura: come evitare la spam conoscendo il mittente di un’email

Quando riceviamo un messaggio di posta elettronica dobbiamo aprire solo messaggi che ci scrive qualcuno che (1) conosciamo, (2) conosciamo di persona, (3) di cui possiamo chiaramente individuare le motivazioni per scriverci. Ad esempio, un amico, un conoscente, un collega, uno studente, un ex-studente, un collaboratore, un superiore, una persona da cui attendevamo uno specifico riscontro. Inoltre, dobbiamo poter ricollegare più o meno facilmente un indirizzo email ad un mittente ben preciso e di cui conosco le buone intenzioni. Nel mittente deve chiaramente essere scritto perlomeno il nome; ad esempio “Mario Rossi”, o semplicemente “Mario”, oppure “Dott. Mario Rossi”, oppure “Prof. Mario Rossi”, eccetera. Oltre a nome, nome e cognome, nome dell’azienda, e così via, posso far caso anche ad un “titolo” o un “grado” della persona che mi sta scrivendo. Ad esempio, un titolo “Dott.”, “Prof.” può rendere la mail molto più affidabile e comprensibile, perché so esattamente che in Italia tale dicitura è valida e affidabile, e in linea con il tono da adottare verbalmente con una determinata persona. Generalmente le email dovrebbero sempre riportare il Nome ed il Cognome della persona, ma non è sempre così. Intanto, farci caso è già un buon inizio.

Stai ancora usando Windows XP? Ecco come comportarti con il tuo vecchio PC

Innanzitutto, cerchiamo di mantenere il più possibile aggiornato ogni programma che usiamo regolarmente e disinstalliamo tutto ciò che non serve e non è essenziale al buon funzionamento del computer. Che sia una suite di office automation come LibreOffice, oppure un programma per la manutenzione ordinaria del nostro pc, è importante che tutto sia aggiornato (idealmente) all’ultima versione disponibile, o quella che più vi si avvicina.

Su Windows XP ormai è inutile, a mio avviso, installare un antivirus, poiché se l’hardware è vecchio, avere un antivirus non farebbe altro che rallentarlo e consumare tantissime risorse di memoria all’avvio (ecco perché poi l’avvio è spesso molto lento).

PS. ho pubblicato un altro articolo specifico su Windows XP. Ricordati di leggerlo!

La navigazione su internet deve essere messa in sicurezza, perlomeno il più possibile, con accorgimenti specifici, che vanno dall’usare un browser più aggiornato possibile allo sfruttare laddove possibile e supportato, connessioni protette.

Essendo le macchine con Windows XP installato piuttosto datate (parliamo di almeno 6-7 anni fa, alla data di oggi, agosto 2017), ha poco senso tenere sul computer molti programmi installati, quindi cerchiamo di far pulizia e lasciare solo ciò che è davvero utile. Anche per ciò che riguarda i files, proviamo a non lasciarne troppi sull’hard disk, ma trasferiamoli in un altro computer o perlomeno salviamoli su un supporto esterno al computer stesso. A differenza dei sistemi Linux, che saranno sempre veloci indipendentemente dal numero di files che ospitano, i sistemi di casa Microsoft sono molto suscettibili a questo aspetto: più icone abbiamo sul desktop, più lenti vanno; più files ci sono sull’hard disk, meno performante è il sistema in toto.

Accertiamoci di non usare MAI il dispositivo per accedere ai nostri conti correnti online o altri portali dove circolano i nostri soldi o dati sensibili. In generale, non facciamo mai compere tramite una macchina con software obsoleto. Con l’obsolescenza del software e dell’hardware aumenta enormemente il rischio di attacchi informatici e/o intrusioni illecite nel sistema operativo da crackers (malintenzionati che vogliono rubare i vostri dati, i vostri soldi o semplicemente divertirsi, magari lucrando, dando fastidio a persone, aziende od organizzazioni). Ad esempio, se la vostra macchina monta Windows XP, dovete anche essere consapevoli che dall’8 aprile 2014 Microsoft ha interrotto l’invio di aggiornamenti relativi a tale sistema operativo. Non essendo più presenti, gli aggiornamenti automatici di sicurezza, dobbiamo difenderci con cautela e consapevolezza.

Posso aggiornare il mio computer adesso, anche se in ritardo?

Potresti, ma te lo sconsiglio vivamente perché l’hardware su cui veniva installato Windows XP è man mano diventato obsoleto anch’esso nel tempo. Non troppo obsoleto, ma non è neanche facile ridargli vita in un batter d’occhio, se non seguendo queste poche indicazioni:

- puoi installarci il sistema operativo Linux, per rimettere “a nuovo” il tuo hardware e magari poterci ancora far qualcosa, se è in buone condizioni. Potrai senz’altro scriverci, navigarci online e gestire tutta la corrispondenza digitale. Magari, con l’occasione, se la trovi, puoi anche ampliare un pochino la RAM del tuo computer, così da sfruttare un pochino meglio le potenzialità che il tuo vecchio hardware nasconde sotto al cofano.

- puoi regalarlo!

- Puoi smontarlo e riassemblarlo per conoscere meglio il mondo dei computer e capire come sono fatti e costruiti. Può essere un’attività molto educativa!

PS. ho pubblicato un altro articolo specifico su Windows XP. Ricordati di leggerlo!

Aggiornamenti o Updates: Cosa Sono e a Cosa Servono

Sentir dire che un computer debba montare software sempre più aggiornato possibile, non è una novità. Ma se per varie ragioni e/o motivi abbiamo in casa dispositivi con sistemi operativi considerati obsoleti, è possibile continuare ad usarli? Come ci dobbiamo comportare? E cosa c’è da sapere?

Perché gli aggiornamenti sono importanti?

Dobbiamo necessariamente fare un distinguo:

Se gli aggiornamenti sono rivolti ai programmi installati sul nostro computer, rappresentano migliorie e bugfix (cioè correzione di malfunzionamenti) che saranno applicati esclusivamente su tali programmi, e ne andranno a migliorare le performance (che possono così fare un uso meno intensivo delle risorse fornite dall’hardware di sistema, prolungando in tal modo – seppur non sempre chiaramente – la durata della batteria del computer o consumando meno energia). In questa categoria rientrano tutti gli aggiornamenti rivolti a addons, plugins del web browser, web browser stesso, programmi di office automation, design e grafica, riproduzione multimediale, ecc)

Se gli aggiornamenti sono rivolti al nostro sistema operativo, cioè l’applicativo di base che permette a tutti gli altri programmi di poter funzionare, allora è il computer intero a beneficiarne, perché potremo godere di maggior sicurezza, di maggior compatibilità con le nostre periferiche (e magari le periferiche più aggiornate) ed una più ampia gamma di servizi offerti dal nostro sistema operativo (restano anche valide le indicazioni del paragrafo precedente). In questa categoria rientrano tutti gli aggiornamenti rivolti a Android, Windows, MacOS, Linux. Per esempio, un aggiornamento di sistema operativo può essere quello che è avvenuto da Windows XP a Windows Vista, poi a Windows 7, poi a Windows 8, Windows 8.1 e, recentemente, a Windows 10. Nel caso di Android, da android 5.1 a 6, poi a 7, e così via. Nel caso di Linux ogni distribuzione rappresenta un mondo a sé, perciò se nel caso di Debian abbiamo nuove versioni identificate da una cifra crescente (Debian 4, Debian 5, Debian 6, Debian 7, ecc), in altre abbiamo un aggiornamento basato su date (Ubuntu 10.04, Ubuntu 10.10, Ubuntu 11.04, Ubuntu 11.10, ecc – oggi stiamo alla versione 17.04).

PS. vuoi saperne di più su cosa sono e a cosa servono gli aggiornamenti? Allora consulta anche questo articolo che parla di Windows XP!

Se gli aggiornamenti sono rivolti all’hardware del computer (cioè ad aggiornare specifiche unità interne del computer e loro componenti, come la scheda grafica, la scheda madre, il BIOS, ecc) allora si avranno benefici che, in generale, impattano positivamente sulla performance dell’hardware, garantendo una miglior stabilità del sistema operativo e delle applicazioni che su esso funzionano; restano quindi validi, in questo caso, i pro di cui abbiamo parlato nei due paragrafi precedenti.

Installare gli aggiornamenti è sempre un bene? Oppure a volte è meglio non installarli?

Qui entriamo nel tecnico. In linea di massima, ecco alcuni suggerimenti:

- se non siete convinti degli aggiornamenti che il computer vi notifica come “pronti per l’installazione”, il miglior consiglio che posso darvi è: sentite qualcuno di vostra fiducia e spiegate esattamente quale applicazione ve lo sta proponendo. Ad esempio, di aggiornamenti gli antivirus ne propongono a bizzeffe, però ci saremo resi conto che per buona parte, i messaggi sono tutti pubblicitari. Ecco che in questo caso dobbiamo saper discernere ciò che può esserci utile da ciò che può essere solo una spesa economica;

- se non siete pratici di certi termini utilizzati all’interno delle pubblicità o di qualsiasi notifica che il computer vi mostra a schermo, scrivetevi su un foglietto di carta la parola o le parole che non vi sono chiare, e chiedete subito ad un tecnico o ad una persona di fiducia. Tanto meglio, anche per la propria cultura personale e consapevolezza dello strumento che si sta utilizzando, è il cercare la parola su internet e capire (o perlomeno cercare di) cosa ci viene proposto.

Cosa fare e come comportarci se il dispositivo non è aggiornato

Accertiamoci di non usare MAI il dispositivo per accedere ai nostri conti correnti online o altri portali dove circolano i nostri soldi. In generale, non facciamo mai compere tramite una macchina con software obsoleto. Con l’obsolescenza del software e dell’hardware aumenta enormemente il rischio di attacchi informatici e/o intrusioni illecite nel sistema operativo da crackers (malintenzionati che vogliono rubare i vostri dati, i vostri soldi o semplicemente divertirsi, magari lucrando, dando fastidio a persone, aziende od organizzazioni). Ad esempio, se la vostra macchina monta Windows XP, dovete anche essere consapevoli che dall’8 aprile 2014 Microsoft ha interrotto l’invio di aggiornamenti relativi a tale sistema operativo. Non essendo più presenti, gli aggiornamenti automatici di sicurezza, dobbiamo difenderci con cautela e consapevolezza.

PS. vuoi saperne di più su cosa sono e a cosa servono gli aggiornamenti? Allora consulta anche questo articolo che parla di Windows XP!

Carta e Computer

“Le antiche biblioteche erano luoghi del sapere, di ricerca e umanità. La carta è un grande ponte fra l’animo, l’intelligenza e le mani creative; durerà nei secoli più delle mutevoli memorie informatiche da trasferire, ogni volta, fra diversi formati.

Eppure, oggi, chi non utilizza computer e sistemi informatici smette di esistere: diviene un “nuovo eremita” fuori dal mondo anche se, molto di più, impiega le sue conoscenze.

Il senso della storia ci insegna che nessun strumento sostituisce, per intero, i precedenti. Bisogna saper “dosare” tradizione e innovazione: ogni dieci email scrivete almeno una lettera “a mano”; ogni 10 messaggi che ricevete su WhatsApp, leggete un libro di carta in più; ogni dieci telefonate, fate una visita di persona. Grazie!”

I paragrafi di cui sopra sono tratti da “Il Labirinto – Viaggio al Centro di noi” (pag. 10) di Claudio Ricci, libricino tanto veloce da leggere quanto profondo, di cui consiglio vivamente la lettura! Ne trovate una copia digitale sul sito dell’On. Ricci, al link www.claudioricci.info oppure facendo click qui (si accederà ad una versione digitale del libro)

Bluetooth: Cosa è e come funziona, Tecnologia e Dispositivi

Sentiamo spesso parlare di dispositivi Bluetooth. Ma cosa sono e a cosa ci si riferisce, esattamente?

I dispositivi bluetooth sono tutti i dispositivi che dialogano (si interfacciano, in gergo tecnico) fra loro sfruttando la cosiddetta tecnologia “BlueTooth”, introdotta nel 1994 e ufficializzata su moltissimi dispositivi (cellulari, automobili, computer e via dicendo) nel 1998. La connettività Bluetooth permette a due dispositivi (ad esempio il suo computer e uno smartphone di nuova generazione, oppure l’automobile con il tuo telefono) di dialogare in modo veloce, facile e sicuro nel raggio di 20 metri circa.

Per rendere più chiara l’utilità del bluetooth, è grazie a questa tecnologia se oggi molte persone possono parlare comodamente in automobile senza dover appoggiare il telefono all’orecchio.

La connettività bluetooth è stata ed è ampiamente usata tuttora nei dispositivi mobili (casse bluetooth, tipo quelle con marchio Nutella di cui c’è pubblicità in questo periodo; auricolari bluetooth e altri prodotti che puntano sulla comodità e l’immediatezza di utilizzo e facilità di connessione) ma ciò non toglie che si possono trovare in dispositivi più “fissi”, come i computer fissi o i computer portatili. E in quali casi puoi usare il Bluetooth con il tuo computer? Ad esempio quando deve scaricare fotografie da uno smartphone, e vuoi trasferire questo dati senza alcun bisogno di collegare cavi fisici tra i due dispositivi.

In sostanza, il bluetooth è una tecnologia che sostituisce la cavetteria fisica, creando un ponte radio tra due periferiche che possono così dialogare a corta distanza. Una tecnologia simile al bluetooth è quella che le permette di connettersi a internet. Nel caso del modem che trovi in casa, la tecnologia che entra in gioco si chiama Wifi, che è molto più potente del Bluetooth, poiché è intesa per funzionare anche a distanze molto più elevate (ad esempio anche a 50 o 100 metri di distanza tra computer e modem). Accendendo la funzione di bluetooth il computer sarà in grado di mettersi in comunicazione con qualsiasi dispositivo dotato di questa tecnologia presente nelle vicinanze.

Ricorda che attivare la connettività bluetooth sul tuo telefono, fa aumentare notevolmente il consumo della batteria del tuo dispositivo; quindi, se non strettamente necessaria, ti consiglio di disattivare questa tipologia di connessione, così che la batteria possa durarti di più, se trascorri lunghe giornate fuori casa o lontano da prese di corrente!

Centro Operativo di Microsoft Windows: Cosa è e a Cosa Serve

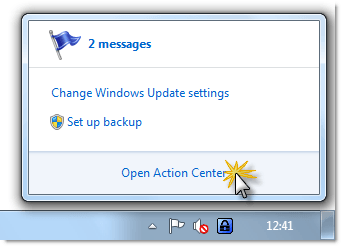

Hai mai notato quella bandierina bianca, sempre presente sulla barra delle applicazioni? Oggi ti spiego di cosa si tratta e perché può esserti utile conoscerla. Questa bandierina di permette di aprire il centro operativo del computer, punto del sistema da cui è possibile configurare procedure di manutenzione, tenere sotto controllo il corretto funzionamento dei componenti del computer o tenere sotto controllo eventuali messaggi di diagnostica o di errore che il computer desidera portare alla nostra attenzione.

Questa bandierina può essere spesso molto utile: ti faccio un esempio, in cui il computer ti suggerisce cosa fare (e in certi casi si propone di farlo lui al posto tuo):

Ci sono situazioni in cui la bandierina bianca posta in basso nello schermo ti indica se e come puoi “disabilitare alcune app per migliorare le prestazioni del computer”, rendendo la tua macchina più veloce e performante. Usando la parola “app” (è la troncatura di app-licazione, dall’inglese application) ci si riferisce a tutti i programmi presenti (cioè installati, in gergo tecnico) sul disco fisso del nostro computer.

Pensiamo alla memoria di un computer come ad un fiume, o un torrente. Se io dal fiume attingo con tanti secchi, più o meno capienti (che sarebbero le applicazioni – programmi installati e funzionanti), la portata del mio corso d’acqua si andrà inevitabilmente a ridurre. La stessa dinamica si presenta usando un computer: maggiore sarà il numero di applicazioni che funzioneranno nello stesso istante sul computer, minore sarà la memoria complessiva di cui ogni programma potrà usufruire nel suo funzionamento. In pratica, usando un solo programma alla volta, il nostro computer va molto veloce; se invece usiamo 10 applicazioni alla volta senza “chiuderne” (cioè spegnerne) nessuna, è certo che avremo un computer più lento.

PS. Se volessimo essere precisi, avendo parlato di “memoria”, dobbiamo fare un distinguo tra i programmi installati (che consumano un certo tipo di memoria, cioè lo spazio fisico sul disco fisso – la memoria a lungo termine del computer – e i programmi in esecuzione, ma ne parleremo in un articolo dedicato).

Tirando le fila, dobbiamo cercare di usare sempre meno applicazioni possibile nello stesso istante, specialmente se il nostro computer ha già qualche annetto. E questo compito – cioè la chiusura automatica delle applicazioni “inutilizzate” o meno importanti – ci viene facilitato o spesso è svolto proprio dalla bandierina bianca di cui stiamo parlando.